Ransomware en Apple macOS

Primer ataque Ransomware sufrido por los sistemas operativos Apple,

Aunque los ataques de ransomware son cada vez más comunes, es la primera vez que los atacantes (DELINCUENTES) desarrollen versiones de malware específicas para dirigirse a los sistemas operativos de MAC, OSX y macOS.

Aunque las computadoras de Apple son ampliamente utilizadas, su presencia es menor en comparación con otras plataformas como Windows y Linux. Durante los meses de noviembre y diciembre de 2022, el equipo de MalwareHunterTeam detectó por primera vez muestras de encriptadores de ransomware en el repositorio de análisis de malware de VirusTotal.

Análisis técnico del Ataque de ransomware em Apple macOS

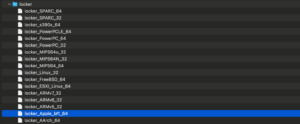

MalwareHunterTeam descubrió un archivo ZIP en VirusTotal que aparentemente incluye la mayoría de los encriptadores disponibles de LockBit. Las operaciones de LockBit tradicionalmente utilizan encriptadores creados para atacar:

MalwareHunterTeam descubrió un archivo ZIP en VirusTotal que aparentemente incluye la mayoría de los encriptadores disponibles de LockBit. Las operaciones de LockBit tradicionalmente utilizan encriptadores creados para atacar:

- Windows

- Linux

- Servidores VMware ESXi

Además de esto, hay un encriptador específico llamado ‘locker_Apple_M1_64‘ que tiene como objetivo encriptar las versiones más nuevas de los ordenadores de Apple concretamente los que llevan el procesador Apple Silicon. Inicialmente los ordenadores basados en procesadores Intel, están relativamente a salvo. Lo que hace pensar que es más por un bug de hardware que por un bug o script en el Sistema Operativo macOS

Durante el análisis del encriptador LockBit por parte de los investigadores de Objective See para Apple M1, se encontraron cadenas de texto mal ubicadas que sugieren que fue ensamblado rápidamente como una prueba y no estaba listo para realizar encriptación en macOS. En el encriptador de Apple M1 se encontraron múltiples referencias a VMware ESXi, lo cual es extraño, ya que VMware había afirmado previamente que no brindaría soporte para la arquitectura de la CPU. Al utilizar la utilidad codesign, se determinó que el encriptador estaba firmado de manera «ad hoc» en lugar de utilizar una identificación de desarrollador de Apple. El archivo locker_Apple_M1_64 es un binario arm64 que se beneficia de tener sus símbolos sin eliminar, lo que lo hace más eficiente. El encriptador excluye 65 extensiones de archivo y carpetas de Windows del cifrado, especificadas por sus nombres de archivo. Como resultado, macOS impediría su ejecución si fuera descargado en un sistema por parte de atacantes, lo cual se confirmó con el mensaje de «firma no válida» mostrado por la utilidad spctl.

Declaraciones de Patrick Wardle de Objective See sobre el Ransomware para MAC

Ransomware en Apple macOS – Ransomware para MAC – Análisis técnico del Ataque de ransomware

¿Estás siendo víctima de ransomware?

¡PRE-ANÁLISIS de forma gratuita y encontramos la mejor solución para ti!

- Windows Bitlocker

- Desencriptado de Ransomware

- Passwords Perdidas

- Contraseñas Olvidadas

- Ataque de virus

LABS 4 Recovery es especialista en Recuperar Datos de Ransomware, está en nuestro ADN

Nuestro equipo de profesionales tienen certificaciones y cuentan con más de 10 años de experiencia en la recuperación de datos encriptados por Ransomware, Secuestro de Datos y Borrado de Datos.